77 – Sicherheit im Internet

Aufgrund der Entwicklungen und Erfahrungen ist das Thema Sicherheit im Zusammenhang mit dem Internet immer wichtiger geworden. Zahlreich sind die Bedrohungen bei der Benutzung der verschiedenen Dienste des Internets. Absolute Sicherheit kann man nicht erreichen.

Maßnahmen für Online-Sicherheit (Cyber-Sicherheit)

- Antivirenprogramm:

Virenprogramme erkennen Viren und andere Schädlinge anhand von Definitionen, die von den Antivir-Software-Entwicklerfirmen programmiert werden.. Diese Definitionen müssen die Antivirenprogramme regelmäßig (täglich) erhalten, um ihren Dienst erfüllen zu können. Schädlingsprogramme können auch am Smartphone landen und wenn dieses mit dem PC verbunden wird, auf den PC gelangen und dort Schaden anrichten. Ob Virenprogramme für das Smartphone selber sinnvoll sind, darüber gehen die Meinungen auseinander.

Seit einigen Jahren können Antivirenprogramme auch mit Hilfe künstlicher Intelligenz (AI) eigenständig Schädlingsprogramme erkennen. - Firewall (Desktopfirewall):

Mit einer Firewall schützt man den PC vor Angriffen aus dem Internet: Sie ist in der Lage, zwischen gewünschtem und nicht gewünschtem Datenverkehr zu unterscheiden. Eine Firewall gestattet nur jene Datenübertragungen, die man ausdrücklich zugelassen hat. Die Firewall kontrolliert dazu die Aus- und Eingänge (Ports) des Computers (nicht verwendete Ports werden geschlossen bzw. versteckt, um das Durchschleusen von Schädlingen zu verhindern). Jede Anwendung verwendet einen bestimmten Port, der geöffnet sein muss, damit die Anwendung funktioniert. Port 25 wird z. B. von Email-Programmen verwendet, Port 80 vom Webbrowser zum Anzeigen von Webeiten.

Das Betriebssystem Windows (Version 10, 7) ist mit einem Viren- und Bedrohungsschutz und einer Firewall ausgestattet. Wer auf diese Schutzsoftware nicht vertraut, kann Antiviren-Programm und Firewall anderer Firmen installieren, die die windowseigenen Programme dann ersetzen (z. B. Bullguard, Norton by Symantec, Avira, Avast, Eset, Bitdefender, Kaspersky …) und eine Reihe zusätzlicher Sicherheitstools (z. B. für WLAN, Netbanking) abdecken.

- Programmupdates: Betriebssystem, jegliche Programmanwendungen und besonders Webbrowser-Zusätze (Flash, Acrobat Reader, Java 2 Runtime) sollen immer upgedated werden, wenn Updates angeboten werden. Es geht dabei nicht nur um Programmverbesserungen, sondern häufig um das Schließen von Sicherheitslücken.

- Abgesehen von Schutz-Software ist der wichtigste Sicherheits-Faktor das eigene Verhalten (keine zwielichtigen Websites zu besuchen (illegale Filmsites, Sites, die angeblich gratis oder billig ansonsten teure Software anbieten, pornographische Sites).

Gefährdungen

Phishing

Mit gefälschten E-Mails im Namen von Bankinstituten, Mobilfunkprovidern und dergleichen sowie dem Einsatz gefälschter Webseiten im Internet sollen Menschen dazu gebracht werden, Links zu kompromittierten Webseiten aufzurufen, kompromittierte Dateianhänge zu öffnen und persönliche Daten wie Zugangs- und Kontodaten preiszugeben. Phishingattacken sind stark im Steigen begriffen.

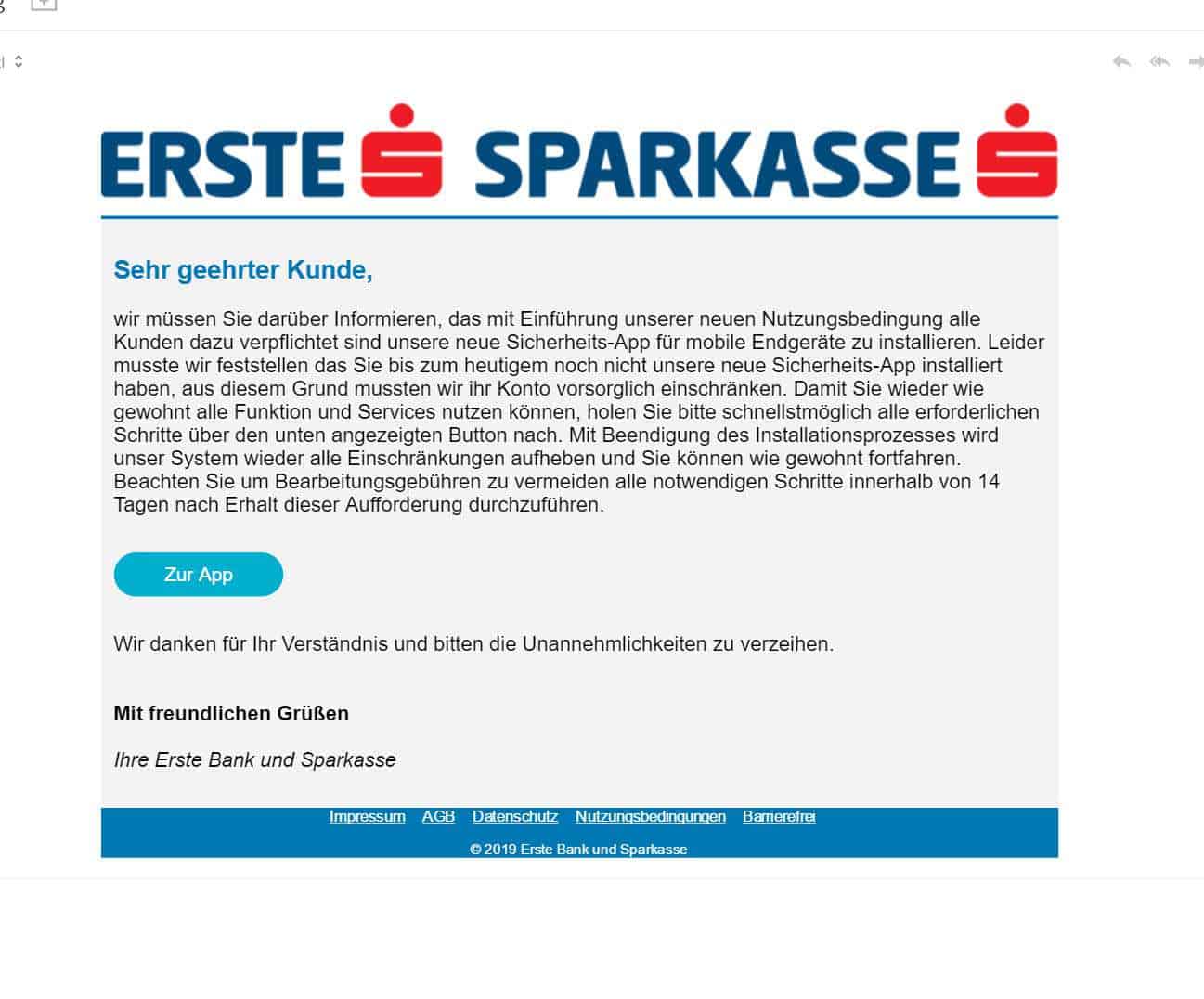

Beispiel einer gefälschten Mitteilung: Wer der Anweisung folgt, würde seine Kundendaten inkl. Passwort preisgeben.

Waren früher solche gefälschten Emails relativ leicht am gebrochenen Deutsch zu erkennen, so ist das heute oft nicht mehr der Fall. An den Links unten kann man prüfen, ob die Mail echt ist. Fährt man mit der Maus über die Links, sieht man, wohin sie führen – hier wohl nicht auf Seiten der Erste Bank. „Zur App“ würde zur heimlichen Installation von Schadsoftware oder auf eine gefälschte Website führen, auf der man seine Daten eingeben soll.

Links in zweifelhaften Emails sollten nicht angeklickt werden.

Generell gilt: Banken würden KundInnen niemals auf diese Weise veranlassen, so tiefgreifende Änderungen so intransparent vorzunehmen.

Banken ist seit einiger Zeit eine zweistufige Anmeldung (Verifikation, 2-Factor-Authentification) vorgeschrieben. Die erste Stufe: Benutzer (und Passwort), die zweite Stufe erfordert ein Smartphone (mit einer Software, die passwortgeschützt ist), wodurch die Anmeldung erst erfolgt. Telefonnummer und Konto sind miteinander verbunden. Im einzelnen unterscheiden sich die Systeme der Banken voneinander.

Schadsoftware

Die Verbreitung von Schadsoftware nimmt ebenso stark zu. Sie gelangt nicht nur durch Emails, Sicherheitslücken in Programmen u. a. auf den PC, sondern schon durch den Besuch manipulierter Websites. Ist sie erst einmal am PC, läuft sie im Hintergrund. Die Erkennung dieser Programme durch Virensoftware wird immer schwieriger. Die Liste der Typen von Schadsoftware ist lang.

Viren und Würmer schleusen sich in andere Programme ein. Trojaner tarnen sich als nützliches Programm, zeichnen aber im Hintergrund Tastatureingaben auf und schicken sie an die Programmierer. Spyware analysiert das Surfverhalten und die gewonnenen Informationen werden für kommerzielle Zwecke genutzt.

Trojaner sind deswegen von Bedeutung, weil es durch sie möglich ist, an Daten heranzukommen, an die man wegen ihrer Verschlüsselung sonst nicht käme. (S. Bundestrojaner) Trojaner greifen Daten ab, bevor sie verschlüsselt gesendet werden.

Scareware verängstigt den Benutzer mit Meldungen am Bilschirm wie “Sie sind eben Opfer einer Hacker-Attacke geworden” oder “Ihr Computer wurde von einem Virus infiziert”. Dann werden Abwehrprogramme gegen Geld angeboten. Die Abwehrprogramme schalten lediglich die Meldungen weg.

Ransomware

Ransomware (Erpressungstrojaner, Kryptotrojaner oder Verschlüsselungstrojaner) sind Schadprogramme, mit deren Hilfe ein Eindringling Daten auf einem Computer verschlüsselt oder den Zugriff auf sie verhindert, um für die Entschlüsselung oder Freigabe ein „Lösegeld“ zu fordern. Ihre Bezeichnung setzt sich zusammen aus ransom, dem englischen Wort für Lösegeld, und ware, entsprechend dem für verschiedene Arten von Computerprogrammen üblichen Benennungsschema (Software, Malware etc.).

Ransomware gelangt über gefälschte Emails (vermeintlich von Paketdiensten, Banken usw.), Sicherheitslücken oder Datendiensten (z. B. Dropbox) auf den PC. Im Falle der Email führt das Klicken auf den Link zur vermeintlichen Paketverfolgung zur Installation der Schadsoftware, die dann mit der Verschlüsselung der Daten beginnt. Die Dateiendungen werden dabei meist in lange Buchstaben-Zahlenkombinationen verändert. Die Dateien können nicht mehr geöffnet werden. In jedem Ordner befindet sich ein lesbarer Hinweis, was zu tun sei, wenn man seine Daten zurückhaben möchte.

Verlangt wird meist Geld in digitaler Form (Bitcoins …).

Privatpersonen und Firmen, die keine Sicherung ihrer Daten haben, stehen vor der Wahl, das “Lösegeld” zu bezahlen, um den Schlüssel zur Entschlüsselung ihrer Daten zu erhalten, oder ihre Daten als verloren zu betrachten.

Vor Verschlüsselungsschadsoftware schützt eine häufige Datensicherung, bei der der Sicherungsdatenträger nach jeder Sicherung offline genommen werden muss. Laufende Synchronisierung hingegen hilft nicht.

Ein noch wichtigerer Schutz ist jedoch, bei verdächtigen Emails skeptisch zu sein („Erwarte ich überhaupt ein Paket?“) und im Zweifel keine Links anklicken, zwielichtige Websites mit zweifelhaften Angeboten (extrem billige Ihpones …) nicht zu besuchen.

[2016 ist der Kryptotrojaner Locky aufgetaucht und hat zehntausende PCs befallen, darunter auch die des Fraunhofer-Instituts. Im Februar trat der Tesla X3-Cryptovirus auf, im März KeRanger.] Zuletzt ist es gelungen, für wenige Kryptotrojaner eine Entschlüsselungssoftware zu entwickeln.